Naukowiec z NCBJ pomógł w znalezieniu największego i najpotężniejszego ORC-a

6 października 2025, 13:06W 2019 roku polska astronom Anna Kapińska odkryła pierwszego kosmicznego ORC-a, czyli dziwny krąg radiowy (odd radio circle – ORC). Teraz naukowiec z Zakładu Astrofizyki Narodowego Centrum Badań Jądrowych, doktor Pratik Dabhade, odegrał kluczową rolę w odkryciu najbardziej odległego i największego z ORC-ów.

Restauracja Wielkiego Brata

17 października 2007, 15:48Na uniwersytecie w holenderskim mieście Wageningen powstała restauracja, która jest jednocześnie centrum badawczym. Wyposażono ją w liczne kamery, dzięki którym naukowcy będą badali zwyczaje kulinarne klientów oraz sprawdzą, jakie elementy wpływają na to co i jak jemy.

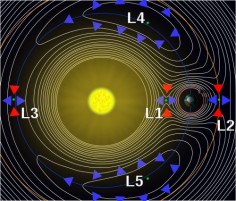

Trojański satelita w martwej strefie Neptuna

13 sierpnia 2010, 11:20Dzięki nowatorskiej technice obserwacyjnej astronomowie odkryli długo poszukiwanego satelitę trojańskiego Neptuna, kryjącego się w punkcie libracyjnym. Naukowcy spodziewają się, że jest tam ich jeszcze wiele.

Niezwykłe znalezisko w niezwykłym zamku

8 lipca 2013, 09:49Podczas budowy centrum turystycznego na zamku w Lincoln trafiono na pozostałości saskiego kościoła i dziewięć szkieletów. Wyjątkowe miejsce odkryło swoją kolejną tajemnicę i stało się jeszczwe bardziej wyjątkowe.

Olsztyńscy naukowcy pracują nad preparatem odżywczo-leczniczym dla autyków i alergików

10 maja 2016, 06:03Olsztyńscy naukowcy pracują nad preparatem odżywczo-leczniczym dla autyków i alergików. Głównym założeniem badań jest stworzenie odżywki, która ma być ogólnie dostępna i niedroga - przekonują naukowcy.

VIRGO rozpoczyna zbieranie danych w kampanii obserwacyjnej O2

2 sierpnia 2017, 08:08W dniu pierwszego sierpnia 2017 roku europejski detektor VIRGO oficjalnie dołączył do kampanii obserwacyjnej O2 (Observational Run 2), rozpoczynając zbieranie danych wspólnie z dwoma amerykańskimi detektorami LIGO. To ważne osiągnięcie dokonane przez konsorcjum VIRGO jest wynikiem wieloletniego programu modernizacji detektora VIRGO

Noc Laboratoriów 2019 – to już jutro

17 października 2019, 18:43Wrocławskie firmy, uczelnie, instytucje państwowe i naukowe w nocy 19 października otworzą drzwi do swoich pracowni badawczych, na co dzień niedostępnych dla laików. Podobnie jak w poprzednich latach organizatorem Nocy Laboratoriów jest NOKIA. Wraz z kilkunastoma partnerami akcji szykuje warsztaty, pokazy i wyjątkowe w tym roku atrakcje.

Stworzyli czarną dziurę, potwierdzili przewidywania Hawkinga i zaobserwowali horyzont wewnętrzny

22 lutego 2021, 10:57Dziura o średnicy 0,1 mm powstała z 8000 atomów rubidu. Każdy pomiar ją niszczył, zatem naukowcy – chcąc obserwować ewolucję swojej czarnej dziury – musieli ją na nowo utworzyć, zmierzyć i znowu utworzyć. Eksperyment powtórzyli 97 000 razy, co odpowiadało 124 dniom obserwacji i pomiarów.

Kości morsów w Kijowie. Szlak handlowy wikingów od wybrzeży Kanady po Ukrainę i dalej

25 kwietnia 2022, 09:46W 2007 roku archeolodzy pod kierunkiem Natalii Chamajko prowadzili prace na ulicy Spaskiej w Kijowie. W przeszłości znajdowało się tutaj wybrzeże, na którym wikingowie wymieniali futra na srebro ze świata islamu. Jednak, jako że wcześniejsze badania niczego interesującego nie przyniosły, nie spodziewano się istotnych odkryć. Tym razem było inaczej, a opublikowane właśnie analizy znalezisk wskazują na istnienie szlaku handlowego pomiędzy dzisiejszą Kanadą a wybrzeżem Dniepru.

Zapinki do pasów wskazują na istnienie w środkowej Europie nieznanego pogańskiego kultu

18 grudnia 2023, 12:08Gdy w pobliżu Brzecławia czescy archeolodzy znaleźli zapinkę pasa z motywem węża pożerającego żabę, sądzili, że to unikatowe znalezisko. Szybko jednak okazało się, że istnieją jeszcze 4 bardzo podobne zapinki, które odkryto na terenie dzisiejszych Niemiec, Czech i Węgier. Zdaniem odkrywców, wskazują one na istnienie w VIII wieku na dużych obszarach Europy Środkowej nieznanego pogańskiego kultu, popularnego zarówno wśród Awarów, jak i Słowian. Łany zdobyły niedawno rozgłos, gdy znaleziono tam krowie żebro z napisem wykonanym runami.